❖본 조사 보고서의 견적의뢰 / 샘플 / 구입 / 질문 폼❖

사이버 기만(Deception) 시장: 규모, 점유율 및 산업 분석 (2026-2031년 성장 동향 및 예측)

# 1. 시장 개요 및 주요 통계

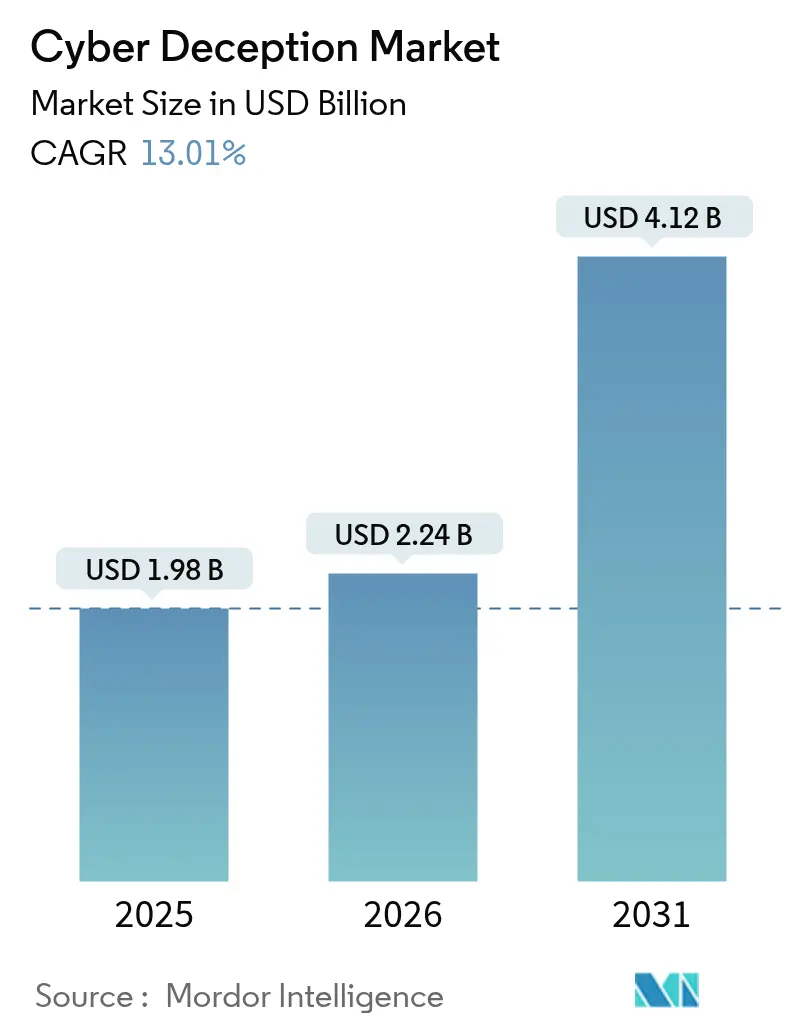

사이버 기만(Cyber Deception) 시장은 2025년 19억 8천만 달러에서 2026년 22억 4천만 달러로 성장한 후, 예측 기간(2026-2031년) 동안 연평균 성장률(CAGR) 13.01%를 기록하며 2031년에는 41억 2천만 달러에 이를 것으로 전망됩니다. 이러한 성장은 공격자의 정교화 증가, 제로 트러스트 아키텍처로의 전환, 그리고 확장된 탐지 및 대응(XDR) 플랫폼 내 허니팟(honeypot) 통합에 의해 주도되고 있습니다.

벤더들은 신원 인식 디코이(identity-aware decoys), 컨테이너 기반 트랩, 가짜 데이터 아티팩트를 클라우드 네이티브 보안 스택에 직접 통합하여, 기만 기술을 전문적인 추가 기능이 아닌 주류 제어 수단으로 변화시키고 있습니다. 예를 들어, 대형 금융 그룹은 기만적인 자격 증명을 거래 점수 엔진과 결합하여 비정상적인 결제가 발생할 경우 계정 제한 및 공격자 원격 측정(telemetry) 캡처를 동시에 트리거합니다. 또한, 중견 기업들은 24시간 모니터링, 위협 헌팅, 튜닝을 단일 구독으로 제공하는 관리형 기만 서비스(managed deception services)를 선호하며 비용 압박에 대응하고 있습니다. 이에 따라, 낮은 터치 배포, API 수준 오케스트레이션, 투자 대비 측정 가능한 위협 인텔리전스 가치를 입증할 수 있는 공급업체가 경쟁 우위를 확보하고 있습니다.

주요 시장 스냅샷:

* 연구 기간: 2020 – 2031년

* 2026년 시장 규모: 22억 4천만 달러

* 2031년 시장 규모: 41억 2천만 달러

* 성장률 (2026 – 2031년): 13.01% CAGR

* 가장 빠른 성장 시장: 아시아 태평양

* 가장 큰 시장: 북미

* 시장 집중도: 중간

* 주요 기업: SentinelOne Inc., Akamai Technologies Inc., CrowdStrike Holdings Inc., Trend Micro Incorporated, Cisco Systems Inc. (순서 무관)

# 2. 주요 보고서 요약 (세그먼트별)

* 계층별: 2025년 네트워크 보안이 34.88%의 매출 점유율로 시장을 주도했으나, 엔드포인트 보안은 2031년까지 17.63%의 CAGR로 가장 빠르게 성장할 것으로 예상됩니다.

* 서비스 유형별: 2025년 관리형 서비스가 사이버 기만 시장 점유율의 38.74%를 차지했으며, 2031년까지 17.72%로 가장 높은 성장률을 보일 것으로 전망됩니다.

* 배포 모드별: 2025년 클라우드 기반 솔루션이 사이버 기만 시장 규모의 62.35%를 차지했으며, 2031년까지 18.02%의 CAGR로 확장될 것으로 예상됩니다.

* 최종 사용자 산업별: 2025년 금융 서비스가 시장의 26.62%를 차지하며 선두를 유지했으며, 정부 및 국방 부문은 2031년까지 19.78%의 CAGR로 가장 빠르게 성장할 것으로 예측됩니다.

# 3. 글로벌 사이버 기만 시장 동향 및 통찰

3.1. 성장 동인

* 사이버 공격의 정교화 및 증가 (CAGR 영향 +3.2%, 글로벌, 단기):

고급 지속 위협(APT)은 이제 ‘living-off-the-land’ 전술, 공급망 침투, AI 생성 피싱 미끼를 활용하여 기존 시그니처 엔진을 우회합니다. 기만 기술은 공격자를 고신뢰 디코이로 유인하여 모든 명령과 페이로드를 기록함으로써 탐지 격차를 메웁니다. 2024년 영국 국립 사이버 보안 센터(NCSC)가 시작한 5,000개 노드 기만 프로그램은 국가 기관이 공격자 전술을 수집하여 방어 플레이북을 개선하는 방법을 보여줍니다. 기업들도 유사한 접근 방식을 취하며, 예를 들어 한 미국 의료 네트워크는 전자 기록 클러스터에 허니 토큰을 심어 첫 디코이 트리거 후 랜섬웨어 체류 시간을 며칠에서 2시간 미만으로 단축했습니다.

* 빠른 클라우드 마이그레이션 및 API 우선 아키텍처 (CAGR 영향 +2.8%, 북미, 유럽, 아시아 태평양, 중기):

서버리스 기능, 마이크로서비스, 멀티클라우드 데이터 경로는 경계 방화벽의 범위를 넘어 공격 표면을 증가시킵니다. 컨테이너화된 기만 어플라이언스는 이제 Terraform 스크립트를 통해 배포되고 Kubernetes 클러스터와 함께 자동 확장되어 보안 팀이 모든 새로운 워크로드를 몇 분 안에 위장할 수 있도록 합니다. Scientific Reports에 발표된 연구에 따르면, 단일 테넌트 클라우드 허니팟은 WAF 규칙이 놓친 자격 증명 스터핑 시도의 67%를 포착했으며, API 호출에 1% 미만의 지연 시간만 추가했습니다. 인프라-코드(Infrastructure-as-Code)를 채택하는 조직들은 디코이가 DevOps 파이프라인과 동일한 속도로 움직인다는 점 때문에 이러한 증거에 주목합니다.

* 제로 트러스트 및 침해 가정 정책 의무화 (CAGR 영향 +2.5%, 북미, 유럽, 중기):

정책은 시장 성장의 중요한 동력입니다. 미국 국방부는 2027년까지 모든 기관에 요구되는 9가지 제로 트러스트 핵심 요소 중 하나로 기만 계층을 명시했습니다. NIST 사이버 보안 프레임워크의 병행 업데이트는 기만 기술을 “지속적인 유효성 검사” 활동을 위한 제어 수단으로 포지셔닝하여, 연방 계약업체들이 신원, 엔드포인트, 네트워크 제어와 함께 트랩을 내장하도록 유도합니다. 유럽의 상업 은행들도 이러한 추세에 동참하여, 한 범유럽 대출 기관은 사기성 송금을 탐지하기 위해 합성 SWIFT 메시지를 추가하여 핵심 뱅킹 호스트를 재설계하지 않고도 새로운 PSD2 모니터링 조항을 충족했습니다.

* 숙련된 사이버 인력 부족 및 자동화 수요 증가 (CAGR 영향 +2.1%, 글로벌, 장기):

전 세계적으로 약 400만 명의 사이버 보안 전문가 부족은 구매자들이 “자율 주행” 도구를 선호하게 만듭니다. 최신 플랫폼은 Active Directory 속성에 연결된 디코이를 자동 생성하고, 실시간으로 커널 미끼를 업데이트하며, 원시 경고 대신 정제된 공격자 경로를 제공합니다. 펜실베이니아 주립대학교에 대한 미 육군 연구소(U.S. Army Research Office)의 보조금은 운영자 입력 없이 경쟁적인 무선 링크에 적응할 수 있는 자동 허니팟 팜을 지원하며, 자율 기만 기술의 기술적 실현 가능성을 입증하고 있습니다. 관리형 서비스 제공업체들은 이러한 모델을 활용하여 자원 제약이 있는 중견 시장 고객에게 대규모 기만 서비스를 제공합니다.

3.2. 제약 요인

* 레거시 네트워크의 높은 통합 및 튜닝 비용 (CAGR 영향 -1.8%, 글로벌, 특히 레거시 산업, 단기):

평면적인 레거시 네트워크를 운영하는 조직은 현실적인 디코이 배치를 위한 세분화 지점이 부족합니다. 가상 LAN, 스팬 포트, 신원 서비스의 개조는 프로젝트 비용을 증가시키고 에너지 또는 제조와 같은 산업에서 12개월 이상으로 일정을 연장시킵니다. 한 유럽 석유화학 기업은 필수 네트워크 업그레이드로 인해 첫 트랩이 온라인되기 전에 초기 기만 예산이 두 배로 늘어났다고 보고하며, 도구만으로는 아키텍처적 문제를 해결할 수 없음을 입증했습니다.

* 중소기업의 제한된 사이버 보안 예산 (CAGR 영향 -1.5%, 글로벌, 신흥 시장 집중, 중기):

랜섬웨어 그룹이 대기업 생태계로 침투하기 위해 소규모 공급업체를 표적으로 삼음에도 불구하고, 대부분의 중소기업은 기만 투자보다 안티바이러스 갱신을 우선시합니다. Modern Honey Network 및 T-Pot과 같은 오픈소스 프로젝트는 기본적인 트랩 기능을 제공하지만, 많은 소유자는 경고를 해석할 전문 지식이 부족하여 인지된 ROI를 저해합니다. 예를 들어, 한 라틴 아메리카 물류 중개업체는 Cowrie SSH 디코이를 배포했지만, 경고 피로가 2인 IT 직원을 압도하여 몇 주 내에 비활성화했습니다.

# 4. 세그먼트 분석 (상세)

4.1. 계층별: 네트워크 보안의 지배력에도 불구하고 엔드포인트 가속화

네트워크 기만 제품은 2025년 사이버 기만 시장의 34.88%를 차지하며, 경계선 트립와이어(tripwire)로서의 역사적 역할을 반영합니다. 그러나 엔드포인트 기만은 모든 원격 노트북과 IIoT 게이트웨이가 피벗 지점이 되면서 17.63%의 CAGR로 성장하고 있습니다. 이러한 성장은 암호화된 터널 뒤에서 네트워크 탭이 모니터링할 수 없는 가시성 격차를 장치 중심 미끼가 메우기 때문에 사이버 기만 시장을 재편하고 있습니다. 실제로 벤더들은 위협 행위자가 엔드포인트에 착륙할 때마다 가짜 레지스트리 하이브, 가짜 브라우저 쿠키, 디코이 USB 드라이브를 생성하는 경량 에이전트를 추진합니다. 예를 들어, 한 동남아시아 통신사는 엔지니어링 노트북에 가짜 5G 관리 스크립트를 배치했고, 공격자들은 몇 시간 내에 미끼를 트리거하여 보안 팀이 핵심 스위치가 침해되기 전에 손상된 계정을 격리할 수 있었습니다. 애플리케이션 보안 기만도 모멘텀을 얻고 있습니다. GraphQL 엔드포인트를 모방하는 API 허니팟의 등장은 SaaS 제공업체가 실시간으로 자격 증명 남용을 탐지할 수 있도록 합니다. 한편, 데이터 중심 기만은 구조화된 쿼리 언어 테이블과 객체 저장 버킷 내에 허니 토큰을 내장합니다. 한 소매업체는 이 전술을 사용하여 고객 개인 식별 정보(PII)를 빼내는 불량 창고 API를 몇 분 안에 발견했습니다. 전반적으로, 계층화된 접근 방식은 사이버 기만 시장을 패킷, 프로세스, 데이터 아티팩트 전반에 걸쳐 디코이를 조율하는 통합 콘솔로 이끌고 있습니다.

4.2. 서비스 유형별: 관리형 서비스가 성장 및 점유율 주도

관리형 기만 서비스는 2025년 사이버 기만 시장 점유율의 38.74%를 차지했으며 17.72%의 CAGR을 기록했는데, 이는 많은 기업이 부족한 기만 엔지니어를 채용하기보다 기만 기능을 아웃소싱하는 것을 선호한다는 증거입니다. 서비스 제공업체는 수천 개의 트랩을 관리하고, 테넌트 간에 새로운 지표를 공유하며, 사고 후 포렌식(forensics)을 제공하는 중앙 집중식 “디코이 운영 센터”를 운영합니다. 이러한 모델은 인력 증원 없이 평균 탐지 시간(MTTD)을 줄이라는 이사회 지침과 일치합니다. 성공적인 기만은 네트워크 기준선 설정, 핵심 자산 매핑, 문화적 수용을 요구하기 때문에 전문 서비스는 여전히 중요합니다. 컨설턴트들은 이제 배포 단계에 현장 훈련, 피싱 시뮬레이션, 퍼플 팀 랩을 통합하여 내부 대응자들이 디코이 원격 측정에 따라 행동하는 방법을 배우도록 합니다. 예를 들어, 한 Fortune 100대 제조업체는 부티크 통합업체를 고용하여 기만 경고를 SAP GRC 콘솔에 직접 연결하여 한 분기 내에 감사관들에게 가치를 입증했습니다. 이러한 혼합 접근 방식은 사이버 기만 산업이 반복적인 관리 수수료와 고마진 컨설팅 모두에서 수익을 창출하는 이유를 강조합니다.

4.3. 배포 모드별: 클라우드 기반 솔루션이 시장 변혁 가속화

클라우드 호스팅 제품은 2025년 사이버 기만 시장의 62.35%를 차지했으며 18.02%의 CAGR을 기록할 것으로 예상됩니다. 탄력적인 확장성, 디코이당 지불(pay-per-decoy) 과금, API 수준 프로비저닝은 DevSecOps 팀의 진입 장벽을 낮춥니다. 예를 들어, 한 글로벌 미디어 스트리머는 Terraform 모듈을 사용하여 고객 데이터 클러스터와 함께 지역 허니팟을 생성하여 지역당 20분 이내에 공격자 원격 측정을 확보합니다. 온프레미스 어플라이언스는 에어갭(air-gapped) 군사 및 중요 인프라 영역에서 여전히 사용되지만, 이러한 소유자들도 분석을 위해 클라우드 대시보드를 채택하고 있습니다. 따라서 하이브리드 모델은 로컬 디코이와 매일 수십억 개의 로그 항목을 처리하는 SaaS 기반 제어 평면을 결합합니다. 클라우드 네이티브 채택이 확대됨에 따라 공격 표면 커버리지는 인력 역량보다 빠르게 증가하며, 이는 관리형 서비스 수요를 강화하고 결과적으로 전체 사이버 기만 시장을 성장시킵니다.

4.4. 최종 사용자 산업별: 금융 서비스 선두 유지, 정부 부문 가속화

은행, 보험사, 결제 처리업체는 2025년 사이버 기만 시장에서 26.62%로 가장 큰 비중을 차지했습니다. 이들은 디코이 SWIFT 커넥터, 가짜 직원 포털, 합성 결제 파일을 활용하여 측면 이동 및 계정 탈취를 탐지합니다. 예를 들어, 한 다국적 은행은 휴면 거래 계좌에 허니 토큰을 내장했고, 내부자 계획 중에 위협 행위자들이 이 토큰을 트리거하여 규정 준수 팀이 몇 시간 내에 자산을 동결할 수 있었습니다. 정부 및 국방 조직은 제로 트러스트 의무화가 기만 배포에 예산을 할당하면서 19.78%의 CAGR로 가장 빠르게 성장하고 있습니다. 미 국방부의 단계적 마이그레이션 계획과 같은 이니셔티브는 준비 상태 지표를 프로그램 관리 대시보드에 직접 보고하는 플랫폼으로 조달을 유도합니다. 헬스케어 운영자들은 연결된 이미징 장치를 보호하기 위해 기만 기술을 채택하고, 소매 체인들은 사기성 기프트 카드 API를 식별하기 위해 이를 배포합니다. 에너지 유틸리티는 Modbus 트래픽을 미러링하는 SCADA 디코이를 사용하여 차단기 트립 시도 훨씬 전에 국가 지원 정찰 활동을 밝혀냅니다. 이러한 사례 연구들은 사이버 기만 시장이 부문별 고충에 민감하게 반응하도록 합니다.

# 5. 지역 분석

* 북미 (2025년 43.10% 점유율):

성숙한 예산, 실리콘 밸리와 텔아비브의 R&D 클러스터, 제로 트러스트 마이그레이션에 대한 행정 명령과 같은 규제 촉매제에 힘입어 사이버 기만 시장의 43.10%를 차지했습니다. 미국 기술 통합업체들은 틈새 벤더들을 계속 흡수하고 있습니다. SentinelOne이 Attivo Networks를 6억 1,650만 달러에 인수한 것은 기만 기술과 자율 엔드포인트 보호를 단일 에이전트에 통합한 사례입니다. 캐나다 통신사들도 CRTC 공급망 지침을 충족하기 위해 5G 코어 내에 기만 기술을 배포합니다.

* 아시아 태평양 (22.05% CAGR, 가장 빠른 성장):

22.05%의 CAGR로 가장 빠르게 성장하는 지역입니다. 싱가포르, 호주, 일본과 같은 국가들은 위협 헌팅 제어를 명시적으로 요구하는 부문별 사이버 프레임워크를 발행하여 기만 파일럿 프로그램에 대한 예산을 창출하고 있습니다. 예를 들어, 한 호주 에너지 그리드는 중요 인프라 보안법 개정안을 준수하기 위해 컨테이너화된 ICS 디코이를 배포하여 몇 주 내에 자격 증명 수집 봇을 포착했습니다. 중국 클라우드 하이퍼스케일러들은 국내 SaaS 개발자들이 CI/CD 파이프라인에 “코드로서의 허니팟(honeypot as code)”을 추가할 수 있도록 기만 API를 번들로 제공합니다. 한편, 인도 핀테크 스타트업들은 가짜 통합 결제 인터페이스(UPI) 엔드포인트로 카드 사기단을 유인하여 지역 CERT 팀에 정보를 제공합니다.

* 유럽:

꾸준한 중반대 성장률을 유지하고 있습니다. EU 사이버 복원력 법안은 지속적인 모니터링을 추진하며, 독일 BSI 기관은 기만 기술을 권장 제어 수단으로 언급합니다. 엄격한 데이터 상주 규칙으로 인해 여러 벤더들이 프랑크푸르트, 파리, 마드리드에 주권 클라우드 노드를 제공하고 있습니다.

* 중동 및 아프리카, 남미:

리야드와 두바이의 스마트 시티 건설은 지역 냉각 플랜트 내 OT 디코이에 자금을 할당합니다. 남미의 성장은 미미하지만 증가하고 있으며, 브라질의 PIX 즉시 결제 시스템은 은행들이 거래 게이트웨이를 모방하는 디코이 API를 심어 소규모 상인을 대상으로 하는 자격 증명 살포를 가로채도록 유도합니다.

# 6. 경쟁 환경

사이버 기만 시장은 여전히 중간 정도로 파편화되어 있지만, 플랫폼 스위트(platform suites)를 지향하는 경향이 있습니다. SentinelOne의 Attivo 인수에 더해, Proofpoint는 Illusive Networks를 인수하여 이메일 위협 인텔리전스 루프 내에 디코이를 통합했으며, Commvault는 TrapX Security를 흡수하여 랜섬웨어 탐지와 데이터 백업 오케스트레이션을 융합했습니다. CrowdStrike와 Fortinet은 Falcon 및 FortiDeceptor 원격 측정을 결합하여 고객이 이미 이기종 보안 스택을 운영하고 있을 때 교차 벤더 제휴가 얼마나 중요한지 보여주었습니다.

이제 경쟁 우위는 AI 기반 디코이 생성, 로우코드 오케스트레이션, SIEM, SOAR, 신원 도구 전반에 걸친 통합 마일리지에 달려 있습니다. 제조를 위한 SCADA 미끼, 통신을 위한 5G 프로토콜 디코이와 같은 수직적 추가 기능에 중점을 둔 벤더들은 일반적인 Windows 트랩만으로는 더 이상 충분하지 않기 때문에 주목을 받고 있습니다. 적대적 AI 연구는 공격자가 탐색할 때마다 지문을 무작위화하는 적응형 기만 기술을 제공하도록 벤더들에게 도전하고 있습니다. 상위 5개 공급업체가 전체 매출의 50% 미만을 차지하고 있다는 점을 감안할 때, CounterCraft와 같은 전문 기업이 공공 부문 틈새시장을 개척할 여지는 여전히 남아 있습니다.

주요 사이버 기만 산업 리더:

* SentinelOne Inc.

* Akamai Technologies Inc.

* CrowdStrike Holdings Inc.

* Trend Micro Incorporated

* Cisco Systems Inc.

최근 산업 동향:

* 2025년 1월: SentinelOne은 Attivo Networks 기만 코드를 Singularity 플랫폼에 통합하여 Windows, Linux, macOS 호스트 전반에 걸쳐 단일 에이전트 배포 동등성을 달성했습니다.

* 2024년 12월: Palo Alto Networks는 Protect AI를 7억 달러에 인수할 의사를 밝혔으며, 이는 AI 모델 강화와 디코이 파이프라인이 원격 측정을 공유하는 미래를 시사합니다.

* 2024년 11월: CrowdStrike는 Fortinet과의 제휴를 강화하여 Falcon 행동 해시를 FortiDeceptor 미끼로 스트리밍함으로써 거의 실시간으로 교차 벡터 봉쇄를 가능하게 했습니다.

* 2024년 10월: Commvault는 TrapX Security를 인수하여 디코이 경보가 발생하면 변경 불가능한 백업을 생성하는 랜섬웨어 트리거 스냅샷을 내장했습니다.

이 보고서는 사이버 기만(Cyber Deception) 시장에 대한 포괄적인 분석을 제공합니다. 사이버 기만은 사이버 공격으로부터 민감한 정보를 보호하고, 네트워크에 대한 불확실성과 혼란을 야기하여 상황 인식을 확립하는 통제된 행위입니다. 소프트웨어 침투 및 클라우드 해킹과 같은 위협이 증가함에 따라, 실시간으로 다양한 형태의 사이버 공격을 식별, 분석 및 방어하는 사이버 기만 솔루션의 중요성이 커지고 있습니다.

글로벌 사이버 기만 시장은 2026년 22억 4천만 달러 규모에서 2031년까지 연평균 13.01%의 성장률을 기록하며 41억 2천만 달러에 이를 것으로 전망됩니다. 특히 엔드포인트 기만(Endpoint Deception) 부문은 원격 근무 및 IoT 확산으로 인해 모든 장치가 잠재적인 기만 플랫폼이 되면서 연평균 17.63%로 가장 빠르게 성장할 것으로 예상됩니다.

시장 성장을 견인하는 주요 요인으로는 사이버 공격의 정교화 및 증가, 클라우드 마이그레이션 및 API 우선 아키텍처의 급증, 제로 트러스트 및 침해 가정(breach-assumed) 보안 태세 의무화, 숙련된 사이버 보안 인력 부족으로 인한 자동화 수요 증가가 있습니다. 또한, 신원 위협 탐지 및 대응(ITDR)과의 융합, 그리고 기만 도구의 XDR/SSE 플랫폼으로의 전환 또한 중요한 동인으로 작용하고 있습니다.

반면, 시장 성장을 저해하는 요인으로는 기존 네트워크(brown-field networks)에 대한 높은 통합 및 튜닝 비용, 중소기업(SMB)의 제한된 사이버 보안 예산, 오픈 소스 기만 프레임워크의 확산으로 인한 인지 가치 하락, 그리고 기만 장치를 식별할 수 있는 적대적 AI(Adversarial-AI)의 출현 등이 있습니다.

보고서는 시장을 다양한 기준으로 세분화하여 분석합니다. 계층별(By Layer)로는 애플리케이션 보안, 네트워크 보안, 데이터 보안, 엔드포인트 보안으로 나뉘며, 서비스 유형별(By Service Type)로는 전문 서비스와 관리형 서비스가 있습니다. 관리형 서비스는 24시간 모니터링, 전문가 튜닝, 위협 인텔리전스 공유를 제공하여 기업이 내부 인력 확충 없이 기만 솔루션을 도입할 수 있게 함으로써 인기를 얻고 있습니다. 배포 모드별(By Deployment Mode)로는 온프레미스와 클라우드 기반이 있으며, 클라우드 네이티브 워크로드는 자동 확장 및 API 통합이 가능한 기만 솔루션을 필요로 하므로, SaaS 기반 기만 플랫폼이 선호되는 배포 모드입니다.

최종 사용자 산업별(By End-user Industry)로는 BFSI(은행, 금융 서비스 및 보험), IT 및 통신, 헬스케어 및 생명 과학, 소매 및 전자상거래, 에너지 및 유틸리티, 정부 및 국방, 기타 산업을 포함합니다. 특히 정부 및 국방 부문에서는 제로 트러스트 의무화와 국가 지원 위협(nation-state threat)의 증가로 인해 사용자 및 장치 행동을 지속적으로 검증하는 기만 솔루션 배포가 가속화되고 있습니다. 지역별(By Geography)로는 북미, 남미, 유럽, 아시아 태평양, 중동 및 아프리카 등 주요 지역 및 국가별 시장 동향을 상세히 다룹니다.

경쟁 환경 분석은 시장 집중도, 주요 기업들의 전략적 움직임, 시장 점유율 분석 및 SentinelOne, Illusive Networks, Akamai Technologies, CrowdStrike Holdings 등 주요 벤더들의 프로필을 포함합니다. 또한, 보고서는 시장 기회와 미래 동향, 특히 미개척 시장(white-space) 및 충족되지 않은 요구 사항에 대한 평가를 제공합니다.

이 보고서는 사이버 기만 시장의 현재 상태와 미래 성장 궤적을 이해하는 데 필수적인 정보를 제공하며, 기업들이 진화하는 사이버 위협 환경에 효과적으로 대응하기 위한 전략을 수립하는 데 중요한 통찰력을 제시합니다.

1. 서론

- 1.1 연구 가정 및 시장 정의

- 1.2 연구 범위

2. 연구 방법론

3. 주요 요약

4. 시장 환경

- 4.1 시장 개요

- 4.2 시장 동인

- 4.2.1 사이버 공격의 정교화 및 증가

- 4.2.2 빠른 클라우드 마이그레이션 및 API 우선 아키텍처

- 4.2.3 제로 트러스트 및 침해 가정 태세 의무화

- 4.2.4 숙련된 사이버 인력 부족으로 인한 자동화 수요 증가

- 4.2.5 신원 위협 탐지 및 대응(ITDR)과의 융합

- 4.2.6 XDR/SSE 플랫폼으로의 기만 도구 전환

- 4.3 시장 제약

- 4.3.1 기존 네트워크의 높은 통합 및 튜닝 비용

- 4.3.2 중소기업의 제한된 사이버 보안 예산

- 4.3.3 오픈 소스 디코이 프레임워크 확산으로 인한 인지 가치 하락

- 4.3.4 디코이 지문 인식이 가능한 적대적 AI

- 4.4 산업 가치 사슬 분석

- 4.5 규제 환경

- 4.6 기술 전망

- 4.7 포터의 5가지 경쟁 요인 분석

- 4.7.1 공급업체의 교섭력

- 4.7.2 소비자의 교섭력

- 4.7.3 신규 진입자의 위협

- 4.7.4 대체재의 위협

- 4.7.5 경쟁 강도

5. 시장 규모 및 성장 예측 (가치)

- 5.1 계층별

- 5.1.1 애플리케이션 보안

- 5.1.2 네트워크 보안

- 5.1.3 데이터 보안

- 5.1.4 엔드포인트 보안

- 5.2 서비스 유형별

- 5.2.1 전문 서비스

- 5.2.2 관리형 서비스

- 5.3 배포 모드별

- 5.3.1 온프레미스

- 5.3.2 클라우드 기반

- 5.4 최종 사용자 산업별

- 5.4.1 BFSI

- 5.4.2 IT 및 통신

- 5.4.3 의료 및 생명 과학

- 5.4.4 소매 및 전자상거래

- 5.4.5 에너지 및 유틸리티

- 5.4.6 정부 및 국방

- 5.4.7 기타 산업

- 5.5 지역별

- 5.5.1 북미

- 5.5.1.1 미국

- 5.5.1.2 캐나다

- 5.5.1.3 멕시코

- 5.5.2 남미

- 5.5.2.1 브라질

- 5.5.2.2 아르헨티나

- 5.5.2.3 남미 기타 지역

- 5.5.3 유럽

- 5.5.3.1 독일

- 5.5.3.2 영국

- 5.5.3.3 프랑스

- 5.5.3.4 러시아

- 5.5.3.5 유럽 기타 지역

- 5.5.4 아시아 태평양

- 5.5.4.1 중국

- 5.5.4.2 일본

- 5.5.4.3 인도

- 5.5.4.4 대한민국

- 5.5.4.5 호주

- 5.5.4.6 아시아 태평양 기타 지역

- 5.5.5 중동 및 아프리카

- 5.5.5.1 중동

- 5.5.5.1.1 사우디아라비아

- 5.5.5.1.2 아랍에미리트

- 5.5.5.1.3 중동 기타 지역

- 5.5.5.2 아프리카

- 5.5.5.2.1 남아프리카 공화국

- 5.5.5.2.2 이집트

- 5.5.5.2.3 아프리카 기타 지역

6. 경쟁 환경

- 6.1 시장 집중도

- 6.2 전략적 움직임

- 6.3 시장 점유율 분석

- 6.4 기업 프로필 (글로벌 수준 개요, 시장 수준 개요, 핵심 부문, 사용 가능한 재무 정보, 전략 정보, 주요 기업의 시장 순위/점유율, 제품 및 서비스, 최근 개발 포함)

- 6.4.1 SentinelOne Inc.

- 6.4.2 Illusive Networks Ltd.

- 6.4.3 Acalvio Technologies Inc.

- 6.4.4 Akamai Technologies Inc.

- 6.4.5 Rapid7 Inc.

- 6.4.6 CrowdStrike Holdings Inc.

- 6.4.7 TrapX Security Inc.

- 6.4.8 Fidelis Cybersecurity LLC

- 6.4.9 Trend Micro Incorporated

- 6.4.10 Cisco Systems Inc.

- 6.4.11 Fortinet Inc.

- 6.4.12 Morphisec Ltd.

- 6.4.13 Zscaler Inc.

- 6.4.14 LogRhythm Inc.

- 6.4.15 Smokescreen Technologies Pvt Ltd.

- 6.4.16 Cymmetria Ltd.

- 6.4.17 Illumio Inc.

- 6.4.18 ExtraHop Networks Inc.

- 6.4.19 Darktrace plc

- 6.4.20 Thales Group (Data Threat Deception)

- 6.4.21 Palo Alto Networks Inc.

- 6.4.22 Guardicore Ltd. (Akamai)

- 6.4.23 Kaspersky Lab AO

- 6.4.24 Allure Security Technology Inc.

- 6.4.25 Minerva Labs Ltd.

7. 시장 기회 및 미래 동향

- 7.1 미개척 시장 및 미충족 수요 평가

사이버 기만은 사이버 공간에서 적대적 행위자, 즉 공격자를 의도적으로 오도하거나 속여서 그들의 의사결정이나 행동에 영향을 미치는 전략적 또는 전술적 활동을 의미합니다. 이는 단순한 방어를 넘어선 능동적 방어(Active Defense)의 핵심 요소로, 공격자의 자원 낭비, 시간 지연, 잘못된 정보 습득 유도, 취약점 노출 유도, 또는 실제 공격 목표로부터 주의를 분산시키는 것을 주된 목표로 합니다. 궁극적으로 공격자의 공격 성공률을 낮추고 방어자에게 유리한 상황을 조성하는 데 기여합니다.

사이버 기만은 다양한 유형으로 분류될 수 있습니다. 첫째, 정보 기만은 위조된 정보, 문서, 데이터 등을 제공하여 공격자가 잘못된 판단을 내리도록 유도하는 방식입니다. 예를 들어, 가짜 서버 구성 정보나 위조된 사용자 계정 정보를 제공하는 것이 이에 해당합니다. 둘째, 시스템 기만은 허니팟(Honeypot)이나 허니넷(Honeynet)과 같은 가짜 시스템을 구축하여 공격자를 유인하고, 그들의 공격 기법, 도구, 목표 등을 분석하는 데 활용됩니다. 셋째, 행동 기만은 정상적인 사용자나 시스템의 행동을 모방하거나, 의도적으로 비정상적인 행동을 보여 공격자의 주의를 분산시키거나 혼란을 야기하는 것입니다. 가짜 네트워크 트래픽을 생성하는 것이 대표적인 예입니다. 넷째, 신분 기만은 가짜 사용자 계정이나 위조된 관리자 권한 등을 생성하여 공격자가 이를 탈취했다고 믿게 만들고, 그들의 다음 행동을 관찰하는 방식입니다. 마지막으로, 지리적 기만은 IP 주소 위장 등을 통해 실제 서버의 위치를 숨기거나, 공격자가 잘못된 위치에 있다고 믿게 만듭니다.

이러한 사이버 기만 기술은 여러 방면에서 활용됩니다. 가장 중요한 활용처는 능동적 방어로서, 공격자의 침투 시도를 탐지하고 그들의 공격 전술, 기술, 절차(TTPs)를 학습하며 공격 자원을 소모시키는 데 사용됩니다. 또한, 허니팟 등을 통해 공격자의 새로운 공격 기법, 악성코드 샘플, C2 서버 정보 등을 수집하여 위협 인텔리전스를 강화하는 데 필수적인 역할을 합니다. 공격자가 잘못된 목표에 시간과 자원을 낭비하게 함으로써 공격자 역량을 약화시키고, 중요한 자산으로부터 공격자의 주의를 돌려 다른 가짜 목표에 집중하게 하는 주의 분산 효과도 기대할 수 있습니다. 나아가, 공격자에게 불확실성과 의심을 심어주어 의사결정을 어렵게 만드는 심리전의 일환으로도 활용됩니다.

사이버 기만과 관련된 주요 기술로는 허니팟 및 허니넷이 대표적이며, 이는 공격자를 유인하고 그들의 활동을 모니터링하기 위한 가짜 시스템 또는 네트워크입니다. 최근에는 허니팟, 가짜 계정, 가짜 데이터 등을 대규모로 자동 배포하고 관리하는 디셉션 플랫폼(Deception Platforms)이 발전하고 있습니다. 이러한 플랫폼은 가상화 기술을 기반으로 허니팟 및 가짜 환경을 효율적으로 구축하고 관리하며, 네트워크 가상화를 통해 가짜 네트워크 세그먼트나 토폴로지를 생성하여 공격자를 오도합니다. 또한, 실제 데이터를 보호하면서 가짜 데이터를 생성하고 배포하는 데이터 위장 및 난독화 기술도 중요하게 활용됩니다. 특히, 인공지능(AI) 및 머신러닝(ML) 기술은 공격자의 행동 패턴을 분석하여 더욱 정교하고 동적인 기만 전략을 수립하고, 기만 환경을 자동으로 업데이트하는 데 핵심적인 역할을 수행하고 있습니다.

사이버 기만 기술의 시장 배경은 기존 방어 체계의 한계에서 비롯됩니다. 시그니처 기반 방어나 단순 차단 방식으로는 고도화된 지능형 지속 위협(APT)에 효과적으로 대응하기 어렵다는 인식이 확산되면서, 수동적인 방어만으로는 공격에 대한 주도권을 잡기 어렵다는 능동적 방어의 필요성이 증대되었습니다. 클라우드, 사물인터넷(IoT), 원격 근무 환경 등으로 인해 공격 표면이 넓어지면서 방어의 복잡성이 증가한 것도 기만 기술의 도입을 가속화하는 요인입니다. 공격자의 전술을 미리 파악하고 대비하는 위협 인텔리전스의 중요성이 높아지면서, 기만을 통한 정보 수집의 가치가 부각되고 있으며, 국가 안보 및 주요 인프라 보호를 위해 정부 및 기업의 사이버 기만 기술 도입에 대한 관심이 증대되고 있습니다.

미래에는 사이버 기만 기술이 더욱 고도화될 것으로 전망됩니다. 인공지능은 기만 환경의 자동 생성, 공격자 행동 예측, 맞춤형 기만 전략 수립 등 사이버 기만 기술을 더욱 정교하고 동적으로 만들 것입니다. 나아가, 사람의 개입 없이 스스로 공격자를 탐지하고, 기만 환경을 조정하며, 위협 인텔리전스를 수집하는 자율적 기만 시스템으로 발전할 가능성도 있습니다. 사이버 기만은 단순한 도구를 넘어 전체 사이버 보안 아키텍처의 필수적인 부분으로 자리매김하며 통합 보안 전략의 핵심 요소가 될 것입니다. 그러나 공격자 또한 기만 탐지 기술을 발전시킬 것이므로, 기만 기술은 끊임없이 진화해야 하는 복잡한 지능형 대결 양상을 띨 것입니다. 또한, 기만 기술의 활용 범위가 넓어짐에 따라 오용 가능성 및 법적, 윤리적 문제에 대한 논의가 더욱 활발해질 것으로 예상됩니다.