❖본 조사 보고서의 견적의뢰 / 샘플 / 구입 / 질문 폼❖

악성코드 분석 시장 개요 (2025-2030)

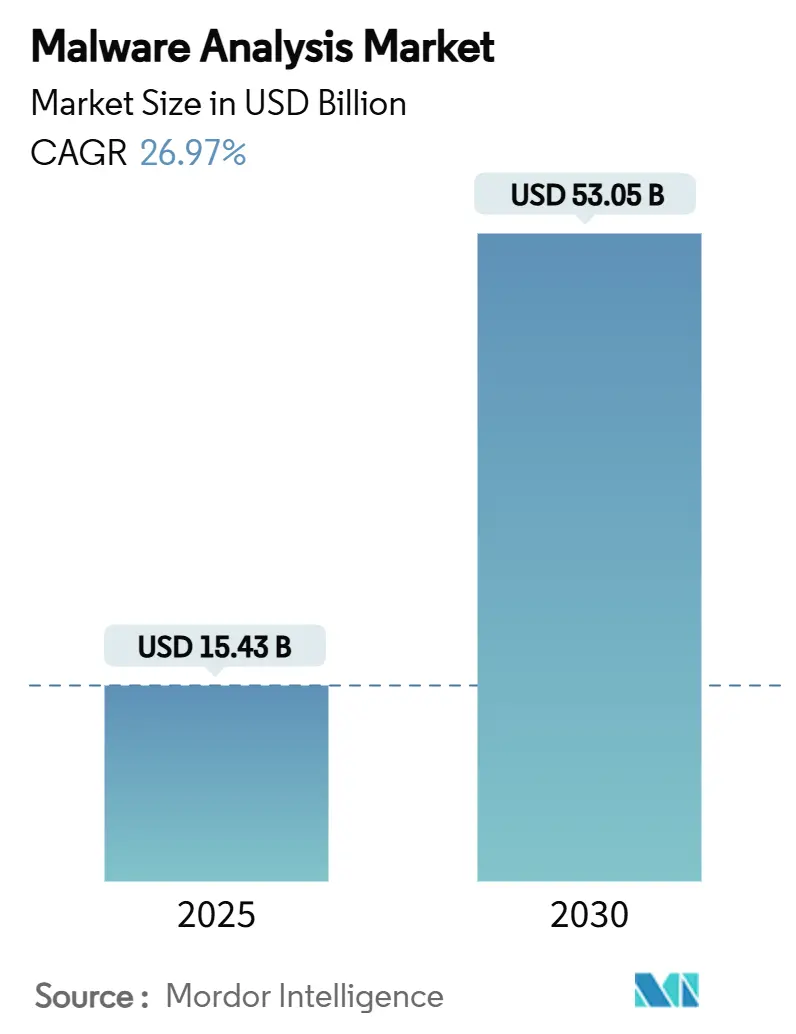

악성코드 분석 시장은 2025년 154억 3천만 달러에서 2030년 530억 5천만 달러 규모로 성장할 것으로 예측되며, 예측 기간 동안 연평균 성장률(CAGR) 26.97%를 기록할 전망입니다. 이러한 견고한 성장은 다형성 악성코드의 지속적인 발전, 강화된 정보 공개 의무, 그리고 공격 및 방어 모두에 인공지능(AI)이 통합되는 추세에 의해 주도되고 있습니다. 기업들은 이제 기존의 시그니처 매칭 방식보다 자동화된 행동 기반 검사를 우선시하며, 플랫폼 공급업체들은 보안 운영 간소화를 위해 악성코드 분석 기능을 확장된 탐지 및 대응(XDR) 스위트에 통합하고 있습니다. 또한, 성능 저하 없이 매일 수천 개의 샘플을 검사해야 하는 기업들 사이에서 클라우드 네이티브 샌드박스 없는 아키텍처에 대한 투자가 가속화되고 있습니다. 북미는 현재 가장 큰 시장 점유율을 차지하고 있지만, 아시아 태평양 지역이 가장 빠르게 성장하는 시장으로 부상할 것으로 예상됩니다.

# 주요 시장 분석 결과

보고서의 주요 분석 결과는 다음과 같습니다.

* 구성 요소별: 2024년 솔루션 부문이 전체 매출의 67.4%를 차지하며 시장을 주도했습니다. 기업들이 운영을 단순화하고 총 소유 비용을 절감하는 통합 플랫폼으로 전환함에 따라 서비스 부문은 상대적으로 뒤처졌습니다. 솔루션 부문은 2030년까지 27.3%의 CAGR로 성장할 것으로 예상됩니다.

* 배포 모드별: 클라우드 배포는 2024년 57.0%의 점유율을 기록했으며, 2030년까지 가장 빠른 27.5%의 CAGR을 보일 것으로 전망됩니다. 이는 클라우드의 확장성과 사용량 기반 경제성에 기인합니다. 온프레미스 모델은 특정 규제 산업에서 여전히 사용되지만, 많은 조직이 하이브리드 모델로 전환하고 있습니다.

* 조직 규모별: 2024년에는 대기업이 71.2%의 수요를 차지했지만, 중소기업(SME)은 구독 기반 가격 책정 및 관리형 보안 서비스로 인해 2030년까지 28.5%의 가장 높은 CAGR을 기록할 것으로 예상됩니다.

* 산업 수직별: 2024년에는 은행, 금융 서비스 및 보험(BFSI) 부문이 27.2%의 점유율로 가장 많은 지출을 기록했습니다. 그러나 의료 부문은 환자 기록 및 연결된 장치를 표적으로 하는 랜섬웨어 공격 증가로 인해 2030년까지 29.1%의 가장 빠른 CAGR로 성장할 것으로 예측됩니다. 제조, 소매, 통신 부문 또한 공격 표면이 확대됨에 따라 지출을 늘리고 있습니다.

* 분석 기술별: 2024년에는 정적 코드 분석이 47.2%의 점유율을 차지했습니다. 하지만 시그니처 검사와 머신러닝 기반 행동 점수를 결합한 하이브리드/ML 지원 분석 기술이 2030년까지 29.8%의 가장 빠른 CAGR을 기록하며 시장을 주도할 것으로 예상됩니다. 하이브리드 방식의 시장 규모는 2030년까지 250억 달러를 넘어설 것으로 전망됩니다.

* 지역별: 북미는 2024년 전 세계 매출의 35.1%를 차지하며 가장 큰 시장이었지만, 아시아 태평양 지역은 2030년까지 28.5%의 가장 빠른 CAGR로 성장할 것으로 예측됩니다.

# 글로벌 악성코드 분석 시장 동향 및 통찰 (성장 동인)

악성코드 분석 시장의 성장을 견인하는 주요 동인은 다음과 같습니다.

* 다형성 악성코드 및 AI 기반 위협의 정교화: DeepSeek R1과 같은 AI 언어 모델은 코드를 자체적으로 변형하는 키로거, 랜섬웨어 로더, 데이터 유출 스크립트를 생성하여 악성코드 개발 주기를 단축시키고 있습니다. Rust 기반 BlackCat 랜섬웨어와 같이 메모리 안전 언어는 정적 분석을 복잡하게 만들어 행동 분석으로의 전환을 가속화합니다. 기업들은 이제 취약한 시그니처에 의존하지 않고 페이로드를 탐지하기 위해 정적, 동적, ML 지원 휴리스틱을 융합한 하이브리드 엔진에 투자하고 있습니다.

* DevSecOps 파이프라인에 대한 공급망 공격 급증: 위협 행위자들은 생산 단계에 도달하기 전에 소프트웨어 구성 요소를 무기화하고 있습니다. 예를 들어, Hugging Face와 같은 커뮤니티 저장소에 호스팅된 AI 모델 내에 악성 Pickle 파일을 심는 nullifAI 기술이 있습니다. ML 아티팩트는 기존 코드 검토를 우회하므로 개발 파이프라인을 침해에 노출시킵니다. 이에 따라 많은 조직은 모든 커밋 단계에서 바이너리 및 컨테이너를 스캔하고, 지속적 통합(CI) 흐름에 악성코드 분석을 통합하고 있습니다.

* 샌드박스 없는 분석을 요구하는 클라우드 네이티브 워크로드의 빠른 채택: 컨테이너화된 마이크로 서비스는 몇 초 만에 생성 및 소멸되므로 기존 샌드박스 격리 방식은 비실용적입니다. 이제 오케스트레이터 계층에 내장된 실시간 원격 측정은 샘플을 격리하지 않고도 프로세스 동작을 검사합니다. 클라우드 하이퍼스케일러는 의심스러운 개체를 병렬로 폭파시키는 탄력적인 컴퓨팅 펜스를 제공하여 인프라 병목 현상을 제거합니다.

* 새로운 사이버 규제에 따른 의무적인 침해 보고 기간: CISA의 중요 인프라에 대한 72시간 보고 규칙과 SEC의 상장 기업에 대한 4영업일 공개 요구 사항은 보안 팀이 압축된 시간 내에 법의학적으로 건전한 결과를 도출하도록 강제합니다. 악성코드 유형, 진입 벡터, 비즈니스 영향 등을 자동으로 분류하는 기능은 규정 준수 초안 작성 시간을 단축시킵니다.

* 공공 부문 경기 부양 프로그램의 “제로 트러스트” 자금 지원: 정부의 제로 트러스트 이니셔티브는 악성코드 분석 도구에 대한 투자를 촉진하고 있습니다.

* 단일 플랫폼에서 XDR과 악성코드 샌드박싱의 융합: 보안 운영을 간소화하고 효율성을 높이는 통합 플랫폼의 등장이 시장 성장을 이끌고 있습니다.

# 시장 성장 저해 요인

시장 성장을 저해하는 주요 요인은 다음과 같습니다.

* 역공학(Reverse-Engineering) 전문가의 만성적인 부족: 전 세계 사이버 보안 인력 부족은 400만 명을 초과하며, 악성코드 역공학은 가장 채우기 어려운 역할 중 하나입니다. 의료 기관은 높은 급여에도 불구하고 89%의 공석률을 보고하고 있어, 사고 처리 지연 및 체류 시간 연장을 초래합니다. 공급업체들은 설명 가능한 AI를 통해 이를 보완하려 하지만, 복잡한 커널 수준 위협은 여전히 인간의 검토를 필요로 합니다.

* 자동화된 동적 분석의 지속적인 오탐(False-Positive)률: 행동 샌드박스는 자본 시장 및 연구 컴퓨팅과 같은 분야에서 합법적인 고성능 애플리케이션을 공격적인 메모리 또는 네트워크 사용으로 인해 악성으로 오인하는 경우가 있습니다. 과도한 경고는 분석가의 신뢰를 저하시키고 대응 업무량을 증가시킵니다. 이를 개선하기 위해 공급업체들은 정적 코드 유사성 검사 및 상황별 위협 인텔리전스를 행동 분석 결과에 추가하고 있습니다.

* 국경 간 샘플 공유를 제한하는 저장 데이터 암호화 의무: 데이터 주권 및 규정 준수 요구 사항으로 인해 국경을 넘어 악성코드 샘플을 공유하는 것이 제한되어 분석 효율성을 저해할 수 있습니다.

* 오픈 소스 악성코드 분석 프레임워크의 변동성: 오픈 소스 프레임워크의 불안정성은 투자 수익률(ROI)을 저해하며, 특히 중소기업에 더 큰 영향을 미칩니다.

# 경쟁 환경 및 최근 산업 동향

악성코드 분석 시장은 기존 방화벽 공급업체, 엔드포인트 보안 전문업체, 그리고 새로운 AI 기반 혁신 기업들이 혼합된 형태로 비교적 분산되어 있습니다. Cisco, Palo Alto Networks, CrowdStrike와 같은 기존 주요 기업들은 행동 탐지 엔진을 더 광범위한 XDR 스위트에 통합하여 플랫폼 매출 시너지를 창출하고 있습니다. VMRay 및 ReversingLabs와 같은 틈새 시장 공급업체들은 커널 모드 언패킹 또는 소프트웨어 공급망 보증과 같은 특수 기능으로 차별화를 꾀하고 있습니다.

기술 격차를 해소하고 부족한 역공학 인력을 확보하기 위한 플랫폼 공급업체들의 인수 활동이 활발해지고 있습니다. Deep Instinct의 AI 기반 분석가 코파일럿인 DIANNA 출시는 노동력 절감 자동화로의 전환을 강조합니다. 이제 경쟁 우위는 원시 샌드박스 처리량보다는 모델 정확도, 워크플로우 통합, 규정 준수 문서화 속도에 달려 있습니다.

컨테이너화된 워크로드 검사 및 분석가 온보딩 시간을 단축하는 자연어 위협 설명과 같은 미개척 시장 기회가 존재합니다. 생성형 AI 프로토타입은 사고 보고서 및 완화 플레이북 초안을 작성할 수 있는 잠재력을 보여주지만, 상용화 준비 상태는 다양합니다. 혁신과 입증 가능한 정확성 사이의 균형을 맞추는 공급업체들이 예산이 빠듯한 상황에서 구매자들이 효능 주장을 면밀히 검토함에 따라 시장 점유율을 확보할 가능성이 높습니다.

주요 시장 리더: Cisco Systems Inc., Palo Alto Networks Inc., Google LLC (Alphabet, Inc.), Broadcom Inc., CrowdStrike Holdings Inc.

최근 산업 동향:

* 2025년 4월: Malwarebytes의 ThreatDown 엔드포인트 보안이 SuperOps의 IT 관리 스위트에 통합되어 MSP 가시성을 향상시켰습니다.

* 2025년 3월: CISA는 RESURGE 변종에 대한 악성코드 분석 보고서를 발표하며 중요 인프라 방어자를 위한 탐지 시그니처를 포함했습니다.

* 2025년 2월: ReversingLabs는 AI 모델 저장소를 무기화하는 nullifAI 기술을 발견하여 새로운 공급망 위험을 보여주었습니다.

* 2024년 11월: ReversingLabs는 바이너리 분석과 소프트웨어 공급망 검증을 통합하는 Spectra Assure를 출시했습니다.

본 보고서는 악성코드 분석 시장의 현재 상황, 미래 전망 및 주요 동향에 대한 심층적인 분석을 제공합니다.

1. 시장 개요 및 성장 전망

글로벌 악성코드 분석 시장은 2030년까지 530억 5천만 달러 규모에 도달할 것으로 예측되며, 2023년부터 2030년까지 연평균 성장률(CAGR) 26.97%라는 매우 빠른 속도로 성장할 것으로 전망됩니다. 이러한 성장은 사이버 보안 위협의 복잡성 증가와 기업 및 정부 기관의 대응 노력 강화에 기인합니다.

2. 시장 동인 (Market Drivers)

시장의 성장을 견인하는 주요 요인들은 다음과 같습니다.

* 위협의 고도화: 다형성 악성코드와 AI 기반 위협의 정교화가 지속적으로 이루어지면서, 이를 탐지하고 분석하는 솔루션의 필요성이 증대되고 있습니다.

* 공급망 공격 증가: DevSecOps 파이프라인을 겨냥한 공급망 공격이 급증함에 따라, 조직들은 자동화된 분석 플랫폼에 대한 수요를 높이고 있으며, 바이너리 및 ML 모델 스캔을 DevSecOps 파이프라인에 내장하고 있습니다.

* 클라우드 네이티브 워크로드 채택: 샌드박스 없는(sandbox-free) 분석을 요구하는 클라우드 네이티브 워크로드의 빠른 채택이 시장 성장을 촉진하고 있습니다.

* 규제 강화: 새로운 사이버 규정에서 24~72시간 이내의 의무적인 침해 보고 기간을 명시함에 따라, 신속한 위협 분석 및 대응 역량 확보가 중요해지고 있습니다.

* 제로 트러스트 투자: 공공 부문 경기 부양 프로그램에서 ‘제로 트러스트(Zero-trust)’ 보안 모델에 대한 자금 지원이 확대되고 있습니다.

* 플랫폼 통합: XDR(확장된 탐지 및 대응)과 악성코드 샌드박싱 기능이 단일 플랫폼으로 통합되는 추세가 나타나고 있습니다.

3. 시장 제약 (Market Restraints)

시장의 성장을 저해하는 요인들도 존재합니다.

* 인력 부족: 역공학(reverse-engineering) 전문가의 만성적인 부족은 효과적인 악성코드 분석을 어렵게 합니다.

* 오탐율 문제: 자동화된 동적 분석에서 발생하는 지속적인 오탐(false-positive)률은 솔루션의 신뢰성을 저해할 수 있습니다.

* 데이터 공유 제한: 저장 데이터 암호화(encryption-at-rest) 의무는 국경 간 샘플 공유를 제한하여 위협 인텔리전스 협력을 방해합니다.

* 오픈소스 프레임워크의 변동성: 오픈소스 악성코드 분석 프레임워크의 높은 변동성은 투자 수익률(ROI)을 저해하는 요인으로 작용합니다.

4. 시장 세분화 분석

보고서는 다양한 기준에 따라 시장을 세분화하여 분석합니다.

* 구성 요소별: 솔루션과 서비스로 나뉩니다.

* 배포 모드별: 온프레미스(On-premises)와 클라우드(Cloud) 배포로 구분되며, 특히 클라우드 배포는 27.5%의 CAGR로 가장 빠르게 성장하며 시장 점유율 57.0%를 차지, 그 탄력성 이점을 입증하고 있습니다.

* 조직 규모별: 대기업과 중소기업(SMEs)으로 분류됩니다.

* 산업 수직별: BFSI(은행, 금융 서비스 및 보험), 정부 및 국방, 의료 및 생명 과학, IT 및 통신, 소매 및 전자상거래, 제조 부문으로 나뉩니다. 이 중 의료 부문은 환자 기록을 노리는 랜섬웨어 공격과 규제 압력으로 인해 29.1%의 CAGR로 가장 빠르게 성장하는 수직 시장입니다.

* 분석 기술별: 정적(코드) 분석, 동적(행동) 분석, 하이브리드/ML 지원 분석으로 구분됩니다.

* 지역별: 북미(미국, 캐나다, 멕시코), 남미(브라질, 아르헨티나), 유럽(독일, 영국, 프랑스, 이탈리아, 스페인, 러시아), 아시아-태평양(중국, 일본, 인도, 한국), 중동 및 아프리카(사우디아라비아, UAE, 터키, 남아프리카공화국, 나이지리아, 이집트) 등 광범위한 지역을 포괄합니다.

5. 경쟁 환경

경쟁 환경 분석은 시장 집중도, 주요 기업의 전략적 움직임, 시장 점유율 분석을 포함합니다. Cisco Systems Inc., Palo Alto Networks Inc., Google LLC, Broadcom Inc., Trellix LLC, CrowdStrike Holdings Inc., Trend Micro Inc., Kaspersky Lab JSC, Sophos Ltd., Check Point Software Technologies Ltd., Fortinet Inc., Rapid7 Inc., VMware Inc. (Carbon Black), SentinelOne Inc., Bitdefender SRL, ESET spol. s r.o., OPSWAT Inc., VMRay GmbH, ReversingLabs Inc., Any.Run LLC, Cybereason Inc. 등 21개 주요 기업의 프로필이 상세히 다루어집니다. 이들 기업은 글로벌 및 시장 수준 개요, 핵심 부문, 재무 정보(가능한 경우), 전략적 정보, 시장 순위/점유율, 제품 및 서비스, 최근 개발 사항 등을 포함하여 분석됩니다.

6. 시장 기회 및 미래 동향

보고서는 미개척 영역(white-space) 및 충족되지 않은 요구 사항(unmet-need)에 대한 평가를 통해 시장의 새로운 기회와 미래 동향을 제시합니다.

결론

악성코드 분석 시장은 고도화되는 사이버 위협과 엄격해지는 규제 환경 속에서 필수적인 보안 솔루션으로 자리매김하며, 클라우드 기반 솔루션과 의료 부문의 성장을 중심으로 견고한 성장세를 이어갈 것으로 전망됩니다.

1. 서론

- 1.1 시장 정의 및 연구 가정

- 1.2 연구 범위

2. 연구 방법론

3. 요약

4. 시장 환경

- 4.1 시장 개요

- 4.2 시장 동인

- 4.2.1 다형성 악성코드 및 AI 기반 위협의 정교화

- 4.2.2 DevSecOps 파이프라인에 대한 공급망 지향 공격 급증

- 4.2.3 샌드박스 없는 분석이 필요한 클라우드 네이티브 워크로드의 빠른 채택

- 4.2.4 새로운 사이버 규정의 의무적인 침해 보고 기간 (24~72시간)

- 4.2.5 공공 부문 경기 부양 프로그램의 “제로 트러스트” 자금 지원 물결

- 4.2.6 단일 창 플랫폼에서 XDR과 악성코드 샌드박싱의 융합

- 4.3 시장 제약

- 4.3.1 역공학 인력의 만성적인 부족

- 4.3.2 자동화된 동적 분석의 지속적인 오탐율

- 4.3.3 국경 간 샘플 공유를 제한하는 저장 데이터 암호화 의무

- 4.3.4 ROI를 저해하는 오픈 소스 악성코드 분석 프레임워크의 변동성

- 4.4 가치 사슬 분석

- 4.5 중요 규제 프레임워크 평가

- 4.6 주요 이해관계자 영향 평가

- 4.7 기술 전망

- 4.8 포터의 5가지 경쟁 요인 분석

- 4.8.1 공급업체의 교섭력

- 4.8.2 소비자의 교섭력

- 4.8.3 신규 진입자의 위협

- 4.8.4 대체재의 위협

- 4.8.5 경쟁 강도

- 4.9 거시 경제 요인의 영향

5. 시장 규모 및 성장 예측 (가치)

- 5.1 구성 요소별

- 5.1.1 솔루션

- 5.1.2 서비스

- 5.2 배포 모드별

- 5.2.1 온프레미스

- 5.2.2 클라우드

- 5.3 조직 규모별

- 5.3.1 대기업

- 5.3.2 중소기업 (SMEs)

- 5.4 산업 수직별

- 5.4.1 BFSI

- 5.4.2 정부 및 국방

- 5.4.3 의료 및 생명 과학

- 5.4.4 IT 및 통신

- 5.4.5 소매 및 전자상거래

- 5.4.6 제조

- 5.5 분석 기법별

- 5.5.1 정적 (코드) 분석

- 5.5.2 동적 (행동) 분석

- 5.5.3 하이브리드 / ML 지원 분석

- 5.6 지역별

- 5.6.1 북미

- 5.6.1.1 미국

- 5.6.1.2 캐나다

- 5.6.1.3 멕시코

- 5.6.2 남미

- 5.6.2.1 브라질

- 5.6.2.2 아르헨티나

- 5.6.2.3 남미 기타 지역

- 5.6.3 유럽

- 5.6.3.1 독일

- 5.6.3.2 영국

- 5.6.3.3 프랑스

- 5.6.3.4 이탈리아

- 5.6.3.5 스페인

- 5.6.3.6 러시아

- 5.6.3.7 유럽 기타 지역

- 5.6.4 아시아 태평양

- 5.6.4.1 중국

- 5.6.4.2 일본

- 5.6.4.3 인도

- 5.6.4.4 대한민국

- 5.6.4.5 아시아 태평양 기타 지역

- 5.6.5 중동 및 아프리카

- 5.6.5.1 중동

- 5.6.5.1.1 사우디아라비아

- 5.6.5.1.2 아랍에미리트

- 5.6.5.1.3 튀르키예

- 5.6.5.1.4 중동 기타 지역

- 5.6.5.2 아프리카

- 5.6.5.2.1 남아프리카 공화국

- 5.6.5.2.2 나이지리아

- 5.6.5.2.3 이집트

- 5.6.5.2.4 아프리카 기타 지역

- 5.6.5.1 중동

- 5.6.1 북미

6. 경쟁 환경

- 6.1 시장 집중도

- 6.2 전략적 움직임

- 6.3 시장 점유율 분석

- 6.4 기업 프로필 (글로벌 수준 개요, 시장 수준 개요, 핵심 부문, 사용 가능한 재무 정보, 전략 정보, 주요 기업의 시장 순위/점유율, 제품 및 서비스, 최근 개발 포함)

- 6.4.1 Cisco Systems Inc.

- 6.4.2 Palo Alto Networks Inc.

- 6.4.3 Google LLC (Alphabet, Inc.)

- 6.4.4 Broadcom Inc.

- 6.4.5 Trellix LLC

- 6.4.6 CrowdStrike Holdings Inc.

- 6.4.7 Trend Micro Inc.

- 6.4.8 Kaspersky Lab JSC

- 6.4.9 Sophos Ltd.

- 6.4.10 Check Point Software Technologies Ltd.

- 6.4.11 Fortinet Inc.

- 6.4.12 Rapid7 Inc.

- 6.4.13 VMware Inc. (Carbon Black)

- 6.4.14 SentinelOne Inc.

- 6.4.15 Bitdefender SRL

- 6.4.16 ESET spol. s r.o.

- 6.4.17 OPSWAT Inc.

- 6.4.18 VMRay GmbH

- 6.4.19 ReversingLabs Inc.

- 6.4.20 Any.Run LLC

- 6.4.21 Cybereason Inc.

7. 시장 기회 및 미래 동향

- 7.1 미개척 시장 및 미충족 수요 평가

악성코드 분석은 컴퓨터 시스템이나 네트워크에 해를 끼치거나 무단 접근을 시도하는 악성 소프트웨어, 즉 악성코드의 동작 방식, 목적, 취약점 등을 심층적으로 이해하고 식별하는 일련의 과정을 의미합니다. 이는 보안 위협에 대한 방어 전략을 수립하고, 침해 사고를 조사하며, 새로운 악성코드에 효과적으로 대응하기 위한 필수적인 활동으로 인식되고 있습니다.

악성코드 분석은 크게 정적 분석과 동적 분석으로 나눌 수 있습니다. 정적 분석은 악성코드를 직접 실행하지 않고 파일 자체의 코드 구조, 문자열, API 호출 목록, 파일 헤더 정보, 패킹 여부 등을 검사하는 방법입니다. IDA Pro나 Ghidra와 같은 역어셈블러 및 디컴파일러 도구가 주로 활용되며, 안전하고 빠르게 초기 정보를 얻을 수 있다는 장점이 있습니다. 그러나 난독화나 복잡하게 패킹된 코드의 경우 분석에 한계가 있을 수 있습니다. 반면, 동적 분석은 악성코드를 통제된 환경, 즉 샌드박스나 가상 머신에서 직접 실행하여 그 동작을 관찰하고 기록하는 방법입니다. 파일 생성, 수정, 삭제, 레지스트리 변경, 네트워크 통신, 프로세스 생성 등의 행위를 모니터링하며, Cuckoo Sandbox나 Any.Run과 같은 샌드박스 환경이 대표적으로 사용됩니다. 이는 악성코드의 실제 동작을 파악할 수 있지만, 분석 환경을 인지하고 회피하는 지능적인 악성코드에 대해서는 어려움이 따를 수 있습니다. 이 외에도 실행 중인 시스템의 메모리 덤프를 분석하여 악성코드의 흔적을 찾는 메모리 포렌식, 그리고 악성코드의 특정 행위 패턴을 식별하여 위협 여부를 판단하는 행위 기반 분석 등이 있습니다.

악성코드 분석은 다양한 분야에서 활용됩니다. 첫째, 침해 사고 대응에 있어 악성코드의 감염 경로, 확산 방식, 피해 범위 등을 파악하여 신속하게 대응하고 복구 계획을 수립하는 데 결정적인 역할을 합니다. 둘째, 백신, EDR(Endpoint Detection and Response), IPS/IDS(Intrusion Prevention/Detection System)와 같은 보안 솔루션의 개발 및 개선에 기여합니다. 새로운 악성코드의 특징을 분석하여 제품의 탐지 및 방어 기능을 강화하는 것입니다. 셋째, 악성코드 분석을 통해 얻은 정보를 기반으로 공격 그룹, 공격 기법, 목표 등을 예측하고 공유하는 위협 인텔리전스 생산에 활용되어 전반적인 사이버 보안 역량을 향상시킵니다. 넷째, 악성코드가 특정 시스템이나 소프트웨어의 어떤 취약점을 악용하는지 파악하여 해당 취약점을 패치하거나 보완하는 데 기여하며, 마지막으로 사이버 범죄 수사 시 악성코드의 출처와 행위를 분석하여 법적 증거를 확보하는 데도 중요한 역할을 합니다.

악성코드 분석과 관련된 주요 기술로는 소프트웨어의 동작 원리를 분석하여 소스 코드를 재구성하거나 기능을 파악하는 리버스 엔지니어링이 정적 분석의 핵심 기술로 꼽힙니다. 또한, 악성코드를 안전하게 실행하고 그 동작을 모니터링하기 위한 격리된 환경인 샌드박스 기술과, 샌드박스 환경 구축 및 다양한 운영체제 환경에서 악성코드를 테스트하는 데 필수적인 가상화 기술이 있습니다. 최근에는 대량의 악성코드 샘플에서 특징을 추출하고, 알려지지 않은 악성코드를 탐지하며, 분석 과정을 자동화하는 데 머신러닝 및 인공지능 기술이 활발히 적용되고 있습니다. Cuckoo Sandbox와 같은 자동화 분석 시스템은 분석 효율성을 크게 높여주며, 악성코드가 생성하는 네트워크 트래픽을 분석하여 C2(Command and Control) 서버와의 통신이나 데이터 유출 등을 파악하는 네트워크 포렌식 기술도 중요하게 활용됩니다.

현재 사이버 위협의 증가와 고도화는 악성코드 분석 시장의 지속적인 성장을 견인하고 있습니다. 랜섬웨어, APT(Advanced Persistent Threat), 제로데이 공격 등 새로운 형태의 악성코드가 끊임없이 출현하면서, 이에 대한 심층적인 분석 역량의 중요성이 더욱 부각되고 있습니다. 기업들은 자체적인 분석 팀을 운영하거나 전문 보안 기업의 서비스를 이용하며, 정부 및 공공기관 또한 국가 안보 차원에서 악성코드 분석 역량 강화에 투자하고 있습니다. 특히, 클라우드 기반의 악성코드 분석 서비스와 AI 기반의 자동화 솔루션에 대한 수요가 증가하는 추세입니다. 다만, 전문 인력의 부족은 시장 성장의 한계점으로 지적되기도 합니다.

미래에는 악성코드 분석이 사이버 보안 분야에서 더욱 핵심적인 역할을 수행할 것으로 전망됩니다. AI 및 머신러닝 기술의 발전은 분석의 정확도와 속도를 획기적으로 향상시키고, 분석가의 업무 부담을 줄여줄 것입니다. 또한, 클라우드 환경에서의 악성코드 분석, IoT(사물 인터넷) 기기 및 OT(운영 기술) 시스템을 대상으로 하는 악성코드 분석의 중요성이 증대될 것입니다. 악성코드 제작자들의 회피 기술 또한 고도화될 것이므로, 이에 대응하기 위한 분석 기술의 지속적인 발전과 함께, 위협 인텔리전스 공유 및 국제 협력의 중요성도 더욱 커질 것으로 예상됩니다. 궁극적으로는 인간 분석가의 전문성과 AI의 효율성이 결합된 하이브리드 분석 시스템이 주류를 이룰 것으로 전망됩니다.