❖본 조사 보고서의 견적의뢰 / 샘플 / 구입 / 질문 폼❖

보안 부팅 및 펌웨어 보안 시장 개요 (2025-2030)

시장 규모 및 성장 전망:

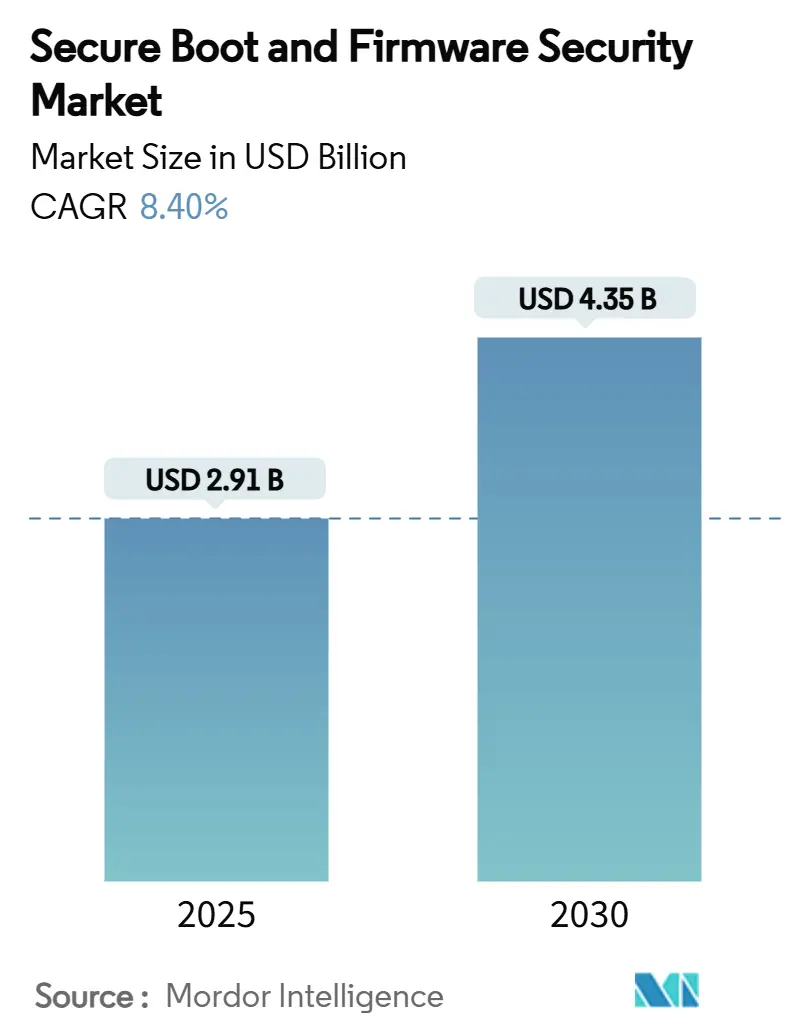

보안 부팅 및 펌웨어 보안 시장은 2025년 29억 1천만 달러 규모에서 2030년에는 43억 5천만 달러로 성장할 것으로 예측되며, 예측 기간(2025-2030) 동안 연평균 성장률(CAGR) 8.40%를 기록할 전망입니다. 이러한 성장은 하드웨어 기반의 신뢰 구축, 강화되는 글로벌 규제, 그리고 널리 알려진 공급망 공격 등으로 인해 기업들이 소프트웨어 방어에만 의존하지 않고 실리콘 계층에서부터 검증을 내재화하려는 움직임에 기인합니다. 북미 지역은 보안 코어 서버 및 PC 출시가 수요를 견인하며 가장 큰 시장을 형성하고 있으며, 아시아 태평양 지역은 국내 칩 이니셔티브와 산업용 IoT 업그레이드에 힘입어 가장 빠르게 성장하는 시장이 될 것으로 예상됩니다. 시장 집중도는 중간 수준입니다.

주요 보고서 요약:

* 구성 요소별: 2024년 하드웨어 부문이 시장 점유율 53.1%를 차지했으며, 소프트웨어 솔루션은 2030년까지 10.2%의 연평균 성장률을 보일 것으로 예상됩니다.

* 장치 유형별: 2024년 서버 및 데이터 센터 시스템이 30.7%의 매출 점유율로 시장을 선도했으며, IoT 및 임베디드 시스템은 2030년까지 9.6%의 연평균 성장률로 성장할 전망입니다.

* 배포 모델별: 2024년 온프레미스 구현이 시장 규모의 50.3%를 차지했으며, 클라우드 기반 배포는 2030년까지 10.5%의 연평균 성장률로 가장 빠르게 성장할 것으로 예상됩니다.

* 최종 사용자 산업별: 2024년 IT 및 통신 부문이 28.7%의 매출을 기록했으며, 자동차 산업은 2030년까지 9.7%의 연평균 성장률로 가장 빠르게 성장할 것으로 예측됩니다.

* 보안 기술별: 2024년 보안 부팅(Secure Boot)이 시장 지출의 31.1%를 차지했으며, 무선(OTA) 보안 펌웨어 업데이트는 2025년부터 2030년까지 9.9%의 연평균 성장률을 기록할 것으로 보입니다.

* 지역별: 2024년 북미가 시장 점유율 39.1%로 선두를 달렸으며, 아시아 태평양 지역은 2030년까지 10.0%의 연평균 성장률을 기록할 것으로 전망됩니다.

글로벌 시장 동향 및 통찰력:

성장 동인:

1. OEM의 보안 코어 PC 채택 증가: 마이크로소프트의 Windows 11 TPM 2.0 및 UEFI 보안 부팅 요구사항은 OEM들이 실리콘 기반 신뢰를 중심으로 노트북, 데스크톱, 기업용 워크스테이션을 재설계하도록 유도하고 있습니다. Dell, HP, Lenovo 등은 기존 엔드포인트 보호로는 제공할 수 없는 펌웨어 복원력을 제공하는 보안 코어 구성을 기업 구매자에게 기본 옵션으로 제공하고 있습니다. 이는 클라이언트 및 데이터 센터 장치 전반에 걸쳐 보안 부팅 및 펌웨어 보안 시장을 확장하고 있습니다.

2. 핵심 인프라에 대한 하드웨어 신뢰점 규제 의무화: EU 사이버 복원력 법안은 연결된 장치 제조업체에 보안 부팅 구현을 의무화하고 있으며, 중국의 2025년 사이버 보안 조치는 정부 조달 시 임베디드 보안 기능을 갖춘 국내 칩을 요구합니다. 자동차 산업에서는 UN 규정 155가 차량 형식 승인 전에 전자 제어 장치(ECU)에 대한 보안 부팅을 입증하도록 OEM에 의무를 부과합니다. 이러한 규제들은 전 세계 공급업체들이 제품 로드맵에서 실리콘 기반 신뢰점을 우선시하도록 강제하여 장기적인 시장 수요를 강화하고 있습니다.

3. 펌웨어 계층으로의 제로 트러스트 아키텍처 확장: 제로 트러스트 전략은 이제 장치 펌웨어를 사후 고려 사항이 아닌 중요한 제어 평면으로 취급합니다. Cisco, Red Hat, Microsoft는 네트워크 액세스 허용 전에 정책 예외가 발생하지 않도록 엔드포인트 상태 확인에 보안 부팅 증명을 통합합니다. 지속적인 런타임 측정은 부팅 이후에도 이러한 보증을 확장하여 펌웨어 드리프트 발생 시 인프라 팀이 액세스를 취소할 수 있도록 합니다.

4. 무선(OTA) 보안 펌웨어 업데이트 프레임워크 채택 증가: 커넥티드 카, 산업용 로봇, 스마트 가전제품은 물리적 개입 없이 신뢰할 수 있는 업데이트를 필요로 합니다. Uptane 및 HARMAN OTA 12.0과 같은 프레임워크는 모든 페이로드를 서명하고 설치 전에 장치 상태를 검증하여 제조업체가 승인한 코드만 프로덕션에서 실행되도록 보장합니다.

시장 제약:

1. OEM 플랫폼 키 유출(“PKfail” 사건) 지속: Binarly의 연구에 따르면 200개 이상의 장치 제품군이 프로덕션에 테스트 플랫폼 키가 설치된 채로 출하되어 공격자가 서명되지 않은 펌웨어를 로드하고 보안 부팅을 우회할 수 있었습니다. 이 사건은 구매자 신뢰를 손상시키고 긴급 패치 주기를 강제하여 일부 계획된 프로젝트를 지연시켰습니다.

2. 검증 사각지대를 만드는 파편화된 공급망: 시스템 보드, BIOS 이미지, 드라이버 및 관리 컨트롤러는 종종 다른 공급업체에서 공급되며, 공통 서명 정책이 부족합니다. 일치하지 않는 키 수명 주기는 악성 페이로드가 펌웨어 업데이트 전반에 걸쳐 지속될 수 있는 숨겨진 격차를 만듭니다. 산업 제어 제조업체는 긴 구성 요소 수명과 독점적인 필드버스 프로토콜로 인해 패치 작업이 복잡하여 가장 큰 어려움을 겪습니다.

세그먼트 분석:

* 구성 요소별: 하드웨어는 TPM 2.0 칩 및 보안 마이크로컨트롤러와 같은 불변의 신뢰점에 대한 구매자 선호를 반영하여 2024년 매출의 53.1%를 차지했습니다. 소프트웨어 플랫폼은 펌웨어 버전 재고 관리, OTA 패치 예약, CVE 매핑 자동화를 위한 중앙 집중식 대시보드에 대한 수요로 인해 10.2%의 가장 빠른 연평균 성장률을 보입니다.

* 장치 유형별: 서버 및 데이터 센터 시스템은 하이퍼스케일러 전반에 걸친 기밀 컴퓨팅(confidential computing) 출시로 인해 2024년 지출의 30.7%를 차지했습니다. IoT 및 임베디드 엔드포인트는 공장, 유틸리티 및 소비자 브랜드가 적대적인 현장 조건에서 생존해야 하는 수백만 개의 센서를 배포함에 따라 9.6%의 연평균 성장률로 확장되고 있습니다.

* 배포 모델별: 온프레미스 아키텍처는 암호화 자료의 로컬 보관을 요구하는 규제된 워크로드를 반영하여 2024년 지출의 50.3%를 차지했습니다. 그러나 AWS Nitro-enclaves 및 Azure 기밀 VM이 보안 부팅 증명으로 검증된 게스트 제공 키를 지원함에 따라 클라우드 모델은 10.5%의 가장 빠른 연평균 성장률로 확장되고 있습니다.

* 최종 사용자 산업별: IT 및 통신은 클라우드 운영자가 하드웨어 기반 제로 트러스트 온보딩을 가능하게 하기 위해 하드웨어를 새로 고침에 따라 2024년 매출의 28.7%를 차지했습니다. 자동차 산업은 소프트웨어 정의 차량이 OTA 검증된 부팅 체인으로 보호되는 지속적인 기능 업데이트를 필요로 함에 따라 9.7%의 가장 빠른 성장률을 보입니다.

* 보안 기술별: 보안 부팅은 모든 펌웨어 보호 스택의 근간이 되기 때문에 2024년 지출의 31.1%로 가장 큰 기술 계층을 유지했습니다. OTA 보안 펌웨어 업데이트 서비스는 연결된 장치 플릿 성장에 맞춰 9.9%의 연평균 성장률로 증가하고 있습니다.

지역 분석:

* 북미: 2024년 보안 부팅 및 펌웨어 보안 시장 점유율 39.1%를 유지했으며, 미국 연방 제로 트러스트 전략과 국내 실리콘에 임베디드 보안을 장려하는 CHIPS Act 인센티브에 힘입어 성장했습니다. 2025년 3월에 부과된 중국 펌웨어 수입 제한은 검증된 공급업체에 대한 지출을 더욱 집중시켜 지역 매출 파이프라인을 강화하고 있습니다.

* 아시아 태평양: 2030년까지 10.0%의 가장 높은 지역 연평균 성장률을 기록할 것으로 예상됩니다. 중국의 정부 PC용 자체 프로세서 전환은 새로운 국내 BIOS 및 TPM 공급업체 계층을 만들고 있으며, 일본은 탄력적인 공급망을 추구하기 위해 보안 산업용 IoT 개조에 자금을 지원하고 있습니다.

* 유럽: 사이버 복원력 법안 및 자동차 UN R155 준수 하에 견고한 성장을 유지하고 있습니다. 독일 산업 대기업들은 측정 부팅 PLC 채택을 주도하고 있으며, 북유럽 통신사들은 5G 기저대역 펌웨어의 증명을 요구하고 있습니다.

경쟁 환경:

American Megatrends International (AMI) 및 Phoenix Technologies는 BIOS 공급을 지배하고 있지만, PKfail 사태로 인해 두 회사 모두 키 처리 프로세스를 개혁하고 마이크로소프트와 공동으로 패치를 개발해야 했습니다. Eclypsium 및 Binarly는 부팅 전에 악성 임플란트를 발견하는 클라우드 기반 바이너리 분석을 제공하여 차별화하고 있습니다. Infineon, NXP, STMicroelectronics와 같은 반도체 거대 기업들은 마이크로컨트롤러에 암호화 가속 블록을 추가하여 하드웨어를 단순한 상품 입력이 아닌 보안 가치 제안으로 전환하고 있습니다.

전략적 제휴가 확산되고 있습니다. AMI는 삼성과 협력하여 PC 펌웨어에 양자 안전 암호화를 내장하고 있으며, Intel Capital은 데이터 센터 고객을 위한 공급망 조명을 보장하기 위해 Eclypsium의 6,200만 달러 시리즈 B 투자를 주도했습니다. 한편, 하이퍼스케일러들은 기밀 컴퓨팅 훅이 있는 실리콘을 공동 설계하여 공급업체들이 부팅 시간 증명 호환성을 입증하도록 강제하고 있습니다.

산업 제어 전문가인 Thales, Siemens, Honeywell은 성장 인접 분야를 대표합니다. 이들은 도메인 지식과 펌웨어 무결성 모니터링을 결합하여 운영 기술 네트워크를 보호합니다. 의료 기기 OEM은 FDA 제출 시 엔드투엔드 부팅 검증을 의무화하여 부티크 컨설팅 회사를 수백만 달러 규모의 검증 프로젝트로 끌어들이는 또 다른 틈새 시장을 형성합니다. 전반적으로 시장 통합은 중간 수준을 유지하며, 턴키 표준 준수 툴체인을 제공하는 혁신 기업을 위한 여지가 있습니다.

주요 시장 참여 기업:

* Intel Corporation

* Microsoft Corporation

* Advanced Micro Devices, Inc.

* American Megatrends International LLC

* Phoenix Technologies Ltd.

최근 산업 동향:

* 2025년 7월: Thales는 국방 및 항공전자 분야의 강세로 8.1%의 매출 성장(103억 유로, 112억 달러)을 보고했으며, Imperva를 사이버 포트폴리오에 통합했습니다.

* 2025년 6월: 삼성은 플래그십 스마트폰에 Knox Enhanced Encrypted Protection 및 양자 저항 Wi-Fi 암호화를 도입했습니다.

* 2025년 5월: Binarly는 여러 OEM에 걸쳐 시스템적인 펌웨어 키 관리 실패를 폭로했습니다.

* 2025년 3월: 미국 정부는 핵심 인프라에서 중국 펌웨어 제품 사용을 금지하여 국내 공급업체 자격 인증을 가속화했습니다.

* 2025년 2월: AMD는 데이터 센터의 기밀 컴퓨팅 수요에 힘입어 2024년 4분기 77억 달러의 기록적인 매출을 기록했습니다.

* 2025년 1월: AMI와 Microsoft는 광범위한 PKfail 테스트 키 노출에 대한 공동 패치를 발표했습니다.

이 보고서는 글로벌 보안 부팅 및 펌웨어 보안 시장에 대한 심층적인 분석을 제공합니다. 2025년 기준 29억 1천만 달러 규모였던 이 시장은 2030년까지 연평균 8.40%의 견고한 성장률을 기록하며 43억 5천만 달러에 이를 것으로 전망됩니다.

시장 성장을 견인하는 주요 동인으로는 OEM(주문자 상표 부착 생산)의 보안 코어 PC 채택 증가, 중요 인프라에 대한 하드웨어 신뢰점(Hardware Root-of-Trust) 규제 의무화, 펌웨어 계층으로의 제로 트러스트 아키텍처 확장, OTA(Over-the-Air) 보안 펌웨어 업데이트 프레임워크의 확산, 데이터 센터 내 기밀 컴퓨팅 GPU 채택을 통한 보안 부팅 강화, 그리고 메모리 안전성 버그 감소를 위한 Rust 기반 펌웨어 개발 전환 등이 있습니다. 특히, 제조업체들이 분산된 장치를 안전하고 원격으로 패치해야 하는 필요성이 증대됨에 따라, 새로운 규제 의무를 충족하는 암호화 검증을 제공하는 OTA 펌웨어 업데이트의 중요성이 강조되고 있습니다.

반면, 시장 성장을 저해하는 요인으로는 OEM 플랫폼 키 유출(“PKfail” 사건)의 지속, 공급망 파편화로 인한 검증 사각지대 발생, 레거시 산업용 컨트롤러의 높은 통합 비용, 그리고 공식 보증 전문가 및 도구의 제한적인 가용성 등이 지적됩니다. 특히 2024년 발생한 “PKfail” 사건은 테스트 서명 키의 광범위한 유출을 드러내며 200개 이상의 장치 라인에서 보안 부팅을 훼손하고 긴급 복구 작업을 촉발하여 플랫폼 키 관리의 중요성에 대한 업계의 우려를 증폭시켰습니다.

보고서는 시장을 다양한 기준으로 세분화하여 분석합니다. 구성 요소별로는 하드웨어가 2024년 전체 매출의 53.1%를 차지하며 가장 큰 비중을 보였습니다. 이는 서버, PC 및 IoT 보드에 통합된 신뢰 앵커 칩의 역할이 컸습니다. 장치 유형별로는 서버 및 데이터 센터 시스템, PC 및 워크스테이션, 모바일 및 휴대용 장치, IoT 및 임베디드 시스템, 자동차 전자 제어 장치, 산업용 컨트롤러 등이 포함됩니다. 배포 모델은 온프레미스, 클라우드 기반, 하이브리드로 구분되며, 최종 사용 산업은 IT 및 통신, 정부 및 공공 부문, 산업 및 제조, 자동차, 헬스케어, 항공우주 및 방위, 가전제품 등 광범위한 분야를 다룹니다.

보안 기술 측면에서는 보안 부팅, 측정 부팅, 신뢰 실행 환경(TEE), 펌웨어 암호화 및 서명, 보안 펌웨어 업데이트(OTA), 하드웨어 신뢰점(TPM, RoT MCU) 등이 상세히 분석됩니다.

지역별 분석에서는 아시아 태평양 지역이 국내 반도체 프로그램 및 산업용 IoT 배포에 힘입어 2030년까지 10.0%의 가장 빠른 연평균 성장률을 기록할 것으로 예상됩니다. 북미, 유럽, 남미, 중동 및 아프리카 지역에 대한 세부적인 시장 동향도 포함됩니다.

경쟁 환경 섹션에서는 시장 집중도, 주요 기업의 전략적 움직임, 시장 점유율 분석 및 Intel, Microsoft, AMD, Infineon, NXP 등 주요 20개 기업의 상세 프로필을 제공합니다. 마지막으로, 보고서는 시장 기회와 미래 전망, 특히 미충족 요구 사항에 대한 평가를 통해 향후 시장 발전 방향을 제시합니다.

1. 서론

- 1.1 연구 가정 및 시장 정의

- 1.2 연구 범위

2. 연구 방법론

3. 요약

4. 시장 현황

- 4.1 시장 개요

- 4.2 시장 동인

- 4.2.1 OEM의 보안 코어 PC 채택 증가

- 4.2.2 중요 인프라에 대한 하드웨어 신뢰점 규제 의무화

- 4.2.3 펌웨어 계층으로의 제로 트러스트 아키텍처 확장

- 4.2.4 무선(OTA) 보안 펌웨어 업데이트 프레임워크 채택 증가

- 4.2.5 데이터 센터에서 보안 부팅을 촉진하는 기밀 컴퓨팅 GPU 채택

- 4.2.6 메모리 안전 버그를 줄이는 Rust 기반 펌웨어 개발로의 전환

- 4.3 시장 제약

- 4.3.1 OEM 플랫폼 키의 지속적인 유출 (“PKfail” 사건)

- 4.3.2 검증 사각지대를 만드는 파편화된 공급망

- 4.3.3 레거시 산업용 컨트롤러의 높은 통합 비용

- 4.3.4 공식 보증 전문가 및 도구의 제한된 가용성

- 4.4 가치 사슬 분석

- 4.5 규제 환경

- 4.6 기술 전망

- 4.7 포터의 5가지 경쟁 요인 분석

- 4.7.1 신규 진입자의 위협

- 4.7.2 공급업체의 교섭력

- 4.7.3 구매자의 교섭력

- 4.7.4 대체재의 위협

- 4.7.5 경쟁 강도

- 4.8 거시 경제 요인이 시장에 미치는 영향

5. 시장 규모 및 성장 예측 (가치)

- 5.1 구성 요소별

- 5.1.1 하드웨어

- 5.1.2 소프트웨어

- 5.1.3 서비스

- 5.2 장치 유형별

- 5.2.1 서버 및 데이터 센터 시스템

- 5.2.2 PC 및 워크스테이션

- 5.2.3 모바일 및 휴대용 장치

- 5.2.4 IoT 및 임베디드 시스템

- 5.2.5 자동차 전자 제어 장치

- 5.2.6 산업용 컨트롤러 (PLC / DCS)

- 5.3 배포 모델별

- 5.3.1 온프레미스

- 5.3.2 클라우드 기반

- 5.3.3 하이브리드

- 5.4 최종 사용 산업별

- 5.4.1 IT 및 통신

- 5.4.2 정부 및 공공 부문

- 5.4.3 산업 및 제조

- 5.4.4 자동차

- 5.4.5 의료

- 5.4.6 항공우주 및 방위

- 5.4.7 가전제품

- 5.4.8 기타 최종 사용 산업

- 5.5 보안 기술별

- 5.5.1 보안 부팅

- 5.5.2 측정 부팅

- 5.5.3 신뢰 실행 환경 (TEE)

- 5.5.4 펌웨어 암호화 및 서명

- 5.5.5 보안 펌웨어 업데이트 (OTA)

- 5.5.6 하드웨어 신뢰점 (TPM, RoT MCU)

- 5.6 지역별

- 5.6.1 북미

- 5.6.1.1 미국

- 5.6.1.2 캐나다

- 5.6.1.3 멕시코

- 5.6.2 남미

- 5.6.2.1 브라질

- 5.6.2.2 아르헨티나

- 5.6.2.3 칠레

- 5.6.2.4 남미 기타 지역

- 5.6.3 유럽

- 5.6.3.1 독일

- 5.6.3.2 영국

- 5.6.3.3 프랑스

- 5.6.3.4 이탈리아

- 5.6.3.5 스페인

- 5.6.3.6 유럽 기타 지역

- 5.6.4 아시아 태평양

- 5.6.4.1 중국

- 5.6.4.2 일본

- 5.6.4.3 인도

- 5.6.4.4 대한민국

- 5.6.4.5 호주

- 5.6.4.6 싱가포르

- 5.6.4.7 말레이시아

- 5.6.4.8 아시아 태평양 기타 지역

- 5.6.5 중동 및 아프리카

- 5.6.5.1 중동

- 5.6.5.1.1 사우디아라비아

- 5.6.5.1.2 아랍에미리트

- 5.6.5.1.3 튀르키예

- 5.6.5.1.4 중동 기타 지역

- 5.6.5.2 아프리카

- 5.6.5.2.1 남아프리카 공화국

- 5.6.5.2.2 나이지리아

- 5.6.5.2.3 아프리카 기타 지역

- 5.6.5.1 중동

6. 경쟁 환경

- 6.1 시장 집중도

- 6.2 전략적 움직임

- 6.3 시장 점유율 분석

- 6.4 기업 프로필 (글로벌 개요, 시장 개요, 핵심 부문, 재무 정보(사용 가능한 경우), 전략 정보, 주요 기업의 시장 순위/점유율, 제품 및 서비스, 최근 개발 포함)

- 6.4.1 Intel Corporation

- 6.4.2 Microsoft Corporation

- 6.4.3 Advanced Micro Devices, Inc.

- 6.4.4 American Megatrends International LLC

- 6.4.5 Phoenix Technologies Ltd.

- 6.4.6 Infineon Technologies AG

- 6.4.7 NXP Semiconductors N.V.

- 6.4.8 STMicroelectronics N.V.

- 6.4.9 Microchip Technology Incorporated

- 6.4.10 Renesas Electronics Corporation

- 6.4.11 Lattice Semiconductor Corporation

- 6.4.12 Winbond Electronics Corporation

- 6.4.13 Hewlett Packard Enterprise Company

- 6.4.14 Dell Technologies Inc.

- 6.4.15 Lenovo Group Limited

- 6.4.16 Thales Group

- 6.4.17 Trustonic Limited

- 6.4.18 Eclypsium, Inc.

- 6.4.19 Binarly Inc.

- 6.4.20 Riscure B.V.

7. 시장 기회 및 미래 전망

❖본 조사 보고서에 관한 문의는 여기로 연락주세요.❖ ***** 참고 정보 *****

***** 참고 정보 *****

보안 부팅 및 펌웨어 보안은 현대 컴퓨팅 시스템의 근간을 이루는 핵심적인 보안 기술로서, 시스템의 신뢰성과 무결성을 보장하는 데 필수적인 역할을 수행합니다. 보안 부팅은 시스템이 시작될 때 운영체제 로더, 드라이버 및 기타 부팅 구성 요소들이 신뢰할 수 있는 디지털 서명을 통해 검증된 코드인지 확인하여, 악성코드나 변조된 소프트웨어가 로드되는 것을 방지하는 메커니즘을 의미합니다. 이는 주로 UEFI(Unified Extensible Firmware Interface) 펌웨어의 기능으로 구현되며, 부팅 프로세스의 초기 단계부터 시스템의 무결성을 확보합니다. 펌웨어 보안은 하드웨어와 직접 상호작용하는 펌웨어(BIOS/UEFI, 컨트롤러 펌웨어 등) 자체를 보호하는 포괄적인 개념으로, 펌웨어의 무결성, 기밀성, 가용성을 보장하며, 안전한 펌웨어 업데이트, 펌웨어 취약점 관리 등을 포함합니다. 이는 시스템의 신뢰 체인(Chain of Trust)이 시작되는 가장 낮은 수준의 소프트웨어 계층을 보호함으로써 전체 시스템 보안의 기반을 다집니다.

이러한 보안 기술들은 다양한 형태로 구현됩니다. 보안 부팅의 대표적인 유형은 UEFI 보안 부팅으로, Microsoft, Intel 등 주요 벤더들이 광범위하게 지원하고 있습니다. 이와 더불어 Measured Boot는 부팅 구성 요소들의 해시값을 측정하여 TPM(Trusted Platform Module)에 저장하고, 이를 원격으로 검증할 수 있도록 하여 시스템의 신뢰성을 증명하는 데 활용됩니다. 펌웨어 보안의 측면에서는 하드웨어 기반의 신뢰점(Root of Trust, RoT)을 구축하여 부팅 프로세스의 각 단계를 검증하는 신뢰 체인 기술이 중요합니다. 또한, Secure Firmware Update는 펌웨어 업데이트 시 코드 서명 검증 및 롤백 방지 기능을 통해 악성 펌웨어 주입을 방지하며, Runtime Firmware Protection은 펌웨어 실행 중 무단 변경이나 접근을 감지하고 방지하는 역할을 합니다. 펌웨어 Attestation은 펌웨어의 현재 상태를 원격으로 증명하여 시스템의 신뢰성을 확인하는 데 사용됩니다.

보안 부팅 및 펌웨어 보안은 시스템의 안정성과 보안을 위해 광범위하게 활용됩니다. 가장 중요한 활용 사례는 부팅 시점에 로드되는 루트킷, 부트킷 등 고급 악성코드의 침투를 원천적으로 차단하여 시스템의 무결성을 보장하는 것입니다. 이는 운영체제 및 핵심 시스템 구성 요소가 변조되지 않았음을 확인하여 시스템의 신뢰도를 높이는 데 기여합니다. 또한, 금융, 국방 등 특정 산업 및 GDPR, CCPA와 같은 규제에서 요구하는 높은 수준의 보안 요건을 충족하는 데 필수적입니다. 클라우드 및 엣지 컴퓨팅 환경에서는 가상 머신, 컨테이너, 엣지 디바이스 등 다양한 환경에서 신뢰할 수 있는 실행 환경을 구축하는 데 핵심적인 역할을 하며, 수많은 IoT 기기의 펌웨어 변조를 방지하고 안전한 업데이트를 보장하여 전체 네트워크의 보안을 강화하는 데에도 필수적입니다.

이러한 보안 기술과 밀접하게 관련된 기술로는 TPM(Trusted Platform Module)이 있습니다. TPM은 암호화 키 저장, 난수 생성, 플랫폼 상태 측정 등 다양한 보안 기능을 제공하는 하드웨어 모듈로, 보안 부팅 및 Measured Boot에서 핵심적인 역할을 수행합니다. UEFI(Unified Extensible Firmware Interface)는 기존 BIOS를 대체하는 펌웨어 인터페이스로서 보안 부팅의 기반을 제공하며, DRTM(Dynamic Root of Trust for Measurement)은 시스템이 이미 부팅된 후에도 신뢰할 수 있는 실행 환경을 동적으로 구축하는 기술입니다. Intel Boot Guard 및 AMD Secure Processor와 같은 CPU 제조사들의 하드웨어 기반 부팅 보안 기술은 펌웨어의 초기 로드 단계부터 무결성을 검증하며, Code Signing은 소프트웨어의 출처와 무결성을 보장하기 위한 디지털 서명 기술로 보안 부팅의 핵심 메커니즘입니다.

현재 시장에서는 펌웨어 및 부팅 단계 공격(예: UEFI 루트킷)의 증가로 인해 이에 대한 방어의 중요성이 더욱 부각되고 있습니다. 정부 및 산업 규제 기관들은 NIST SP 800-193, EU Cyber Resilience Act 등과 같은 규제를 통해 시스템의 신뢰성 및 보안 무결성 요구사항을 강화하고 있으며, 이는 보안 부팅 및 펌웨어 보안 기술의 도입을 가속화하고 있습니다. 클라우드 인프라의 신뢰성을 보장하기 위한 하드웨어 기반 보안 기술의 수요가 증가하고 있으며, 수많은 IoT 기기의 보안 취약점이 전체 시스템에 미치는 영향이 커지면서 펌웨어 보안은 필수적인 요소로 자리 잡고 있습니다. 또한, 하드웨어 및 소프트웨어 공급망 전반에 걸쳐 악성코드 주입 및 변조 위험이 증가함에 따라, 초기 부팅 단계에서의 보안 검증이 더욱 중요해지고 있습니다.

미래에는 보안 부팅 및 펌웨어 보안 기술이 더욱 발전할 것으로 전망됩니다. CPU 내장 보안 기능(예: Intel SGX, AMD SEV)과 펌웨어 보안의 통합이 더욱 심화되어 하드웨어 기반 보안이 강화될 것입니다. 펌웨어 취약점 및 부팅 단계 공격을 탐지하고 예측하기 위해 AI/ML 기술이 활용될 가능성이 높으며, 제로 트러스트(Zero Trust) 아키텍처의 핵심 구성 요소로서 모든 시스템 구성 요소의 지속적인 검증을 지원할 것입니다. 오픈 소스 펌웨어(예: Coreboot, OpenBMC)의 보안 강화 및 관련 국제 표준 제정이 활발해질 것이며, 양자 컴퓨터의 위협에 대비하여 펌웨어 서명 및 검증 메커니즘에 양자 내성 암호(Post-Quantum Cryptography, PQC) 기술이 점진적으로 도입될 것입니다. 궁극적으로 펌웨어 개발, 배포, 업데이트, 폐기 전 과정에 걸친 통합적인 보안 관리 솔루션의 중요성이 증대될 것으로 예상됩니다. - 5.6.1 북미